هرچه تولیدکنندگان گوشیهای هوشمند سعی میکنند تا اسپیکرهای مکالمه دستگاههای خود را بهبود بدهند، بهنظر میرسد که هکرها راههای بیشتری برای شنود مکالمات کاربران پیدا میکنند. گروهی از محققان بهتازگی توانستهاند با استفاده از ارتعاشات اسپیکر مکالمه که در شتابسنج گوشی ثبت میشود، در حمله EarSpy به اطلاعات تماسها دسترسی پیدا کنند.

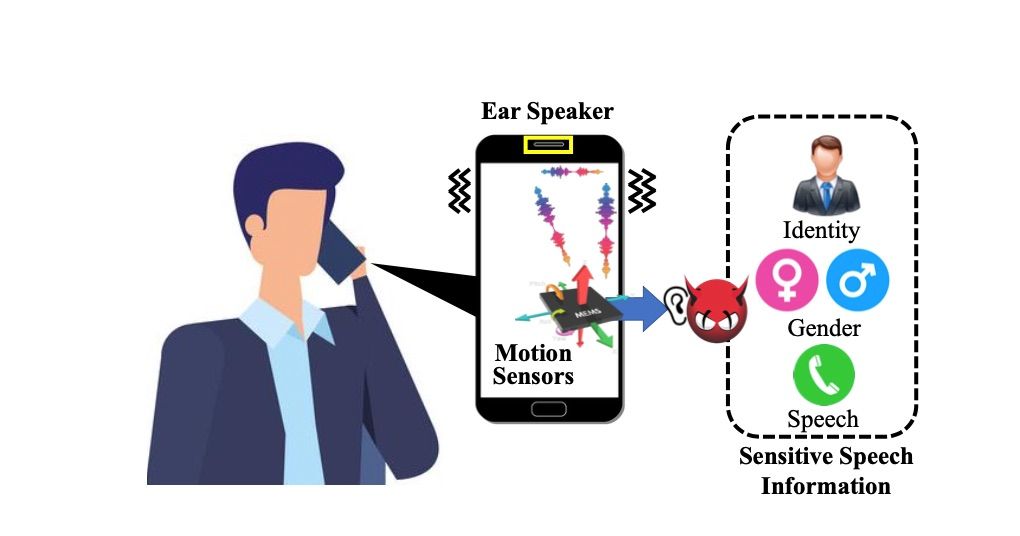

گروهی از محققان دانشگاه A&M تگزاس، دانشگاه تمپل، مؤسسه فناوری نیوجرسی، دانشگاه راتگرز و دانشگاه دیتون موفق به ابداع روش حمله جدیدی موسوم به EarSpy شدهاند که از ارتعاشات حاصل از بلندگوی موجود در بالای صفحه نمایش که در هنگام تماس کنار گوش قرار میگیرد، استفاده میکند. این ارتعاشات روی شتابسنج گوشی ثبت میشوند و میتوانند اطلاعاتی را درباره تماس به هکرها ارائه کنند.

با توجه به اینکه دسترسی به دادههای خام حسگرهای حرکتی (از جمله شتابسنج) در گوشیهای هوشمند نیازمند دسترسیهای خاص نیست، با یک تکنیک جدید میتوان اطلاعاتی مثل هویت، جنسیت و حتی محتوای مکالمات تلفنی را بهدست آورد.

حمله EarSpy روی گوشیهای جدید راحتتر انجام میشود

آنها این حمله را روی دو گوشی وان پلاس 7T و وان پلاس 9 آزمایش کردند و متوجه شدند که تنها بهواسطه اسپیکر مکالمه و شتابسنج میتوان به اطلاعات دقیقی از تماسها دست پیدا کرد. نکته جالب اینجاست که این گوشیها بهخاطر استفاده از بلندگوی استریو اطلاعات بیشتری را نسبت به گوشیهای قدیمیتر در اختیار هکرها قرار میدهند.

محققان برای انجام این حمله مشخصات دامنه زمان-فرکانس و طیفنگاری ارتعاشات را از شتابسنج استخراج کردند. اطلاعات حاصله میتواند با دقت 98 درصد جنسیت طرف مکالمه و با دقت 92 درصد هویت فرد را تشخیص دهد. در بحث تشخیص محتوای مکالمات، دقت این روش به 56 درصد میرسد.

پژوهشگران میگویند: «[این] دقت پنج برابر بیشتر از دقت حدسیات تصادفی است و نشان میدهد که ارتعاشات ناشی از اسپیکر مکالمه میتوانند اثری تشخیصپذیر بر شتابسنج داشته باشند.»

تولیدکنندگان گوشیهای هوشمند برای جلوگیری از این آسیبپذیری میتوانند فاصله حسگرهای حرکتی را با اسپیکر مکالمه بیشتر کنند.

227227